Musik, Filme, Software aus zweifelhaften Quellen

Nutzen oder laden Sie, oder Ihre Kinder, nicht lizenzierte Software, Urheberrechtlich geschützte Filme oder Musik, aus Quellen wie Bittorrent, E-Mule, und wie die P2P Programme alle heißen?

Tun Sie sich selbst den Gefallen und lassen Sie das bzw. klären Sie ihre Kinder auf und machen Sie ihnen begreiflich, dass solche Aktionen illegal und ggf. auch schädlich für den PC sind.

WARUM?

- Viren-/Trojanerbefall (Zusätzlicher und ständiger Arbeitsaufwand durch Neuinstallationen)

- Erhalt von Abmahnungen (Teilweise erhebliche Kosten)

- Abhängigkeit von teurer Software

Viren/Trojanerbefall?

Downloads von

- Software aus zweifelhaften Quellen

- Cracks

- Hacks

- Dateipatcher

- Keygeneratoren

- Software Aktivatoren

- ........

Solche Programme aus zweifelhaften Quellen können oft Schadprogramme beinhalten, die Ihren Rechner und dem

Inhalt Ihres Bankkontos schaden können.

Im Hintergrund übertragen diese Trojaner Ihre Passwörter, verschicken Massen Mails, verschlüsseln ihre Daten, machen

den Rechner unbenutzbar, müllen Sie mit Werbung zu und anderen Unfug.

Online Banking mit einer Windows Version von irgendwelchen P2P/Warez Seiten

Besonders wenn Sie Ihre Käufe, Finanz- oder Bankgeschäfte im Internet tätigen, sollte Sie darauf achten was Sie auf

Ihrem Rechner installieren.Eine unlizensierte und geckrackte Windows Kopie ist da einfach nur unverantwortlich.

Investieren Sie die 100 € in ein legal erworbenes Windows oder installieren Sie sich Linux.

Linux ist kostenlos und legal verfügbar. (openSUSE, Ubuntu oder Linux Mint)

Das ist billiger als ein geplündertes Konto oder ein Rechner der anderweitig durch Trojaner missbraucht wird.

Laden und Installieren Sie Software und Updates nur von

vertrauenswürdigen Webseiten:

- vom Sorftware Hersteller (Adobe, Microsoft,Apple Store,Google Play Store...)

- einer PC Zeitschrift (Chip.de;Heise.de;Computerbild.de .....)

Cracks, Hacks, Dateipatcher, Keygeneratoren, Software Aktivatoren

Abgesehen vom möglichen Trojanerbefall, besteht bei dieser Art von "Brecheisen" das Problem der

dauerhaften Wirksamkeit dieser Software.

Diese Programme verändern Systemdateien (Treiber, Dlls, Registry Einträge ...) um der unlizensierten Software

vorzugaukeln, das sie legal aktiviert wurde.

Mit dem nächsten Softwareupdate sind die Veränderungen am Betriebssystem oder

der Software dann unter Umständen wieder wirkungslos und Sie müssen wieder sehen wo Sie den

nächsten funktionierenden Key(Aktivator), Crack, ... her bekommen.

Unter Umständen stehen Sie nun mit einem nicht mehr funktionierendem Betriebssystem oder einer

blockierten Software da und können nicht weiterarbeiten.

Die Deinstallation und eine neue Installation der Software nutzt in einigen Fällen dann auch nichts mehr.

Da irgendwo im System ein Eintrag verändert wurde, der das verhindert oder stört.

Sie müssen dann das ganze Betriebssystem neu installieren.

DER GANZE AUFWAND IST AUF DAUER ZEITRAUBEND UND NERVIG!

Abmahnung durch Verteilen von urheberrechtlich geschützten Werken

Der Nutzer von P2P Filesharing Netze, der unerlaubt, urheberrechtlich geschütztes Material verbreitet

kann durch seine IP Adresse ermittelt werden und er wird dann durch Anwälte abgemahnt.

Es muss Ihnen klar sein, dass Sie durch die Benutzung von P2P Software wie z.B. E-Mule,

Bittorrent u.a. nicht nur Dateien herunterladen

sondern diese Dateien auch gleichzeitig anderen Mitnutzern dieses P2P Netzwerkes zum Runterladen anbieten.

Sie sind dadurch zum Mitverteiler der Dateien geworden, die Sie runterladen.

Durch Download und gleichzeitiges weiterverteilen von Urheberrechtlich geschützten Filmen, Musikstücken, Programmen..., verletzen Sie das Urheberrecht des autorisierten Anbieters, der sich das nicht lange gefallen lässt.

Die Nutzung von Filesharing Software ist nicht anonym.

Ihre IP Adresse ist immer sichtbar und kann zurückverfolgt werden.

Die Adresse des Anschlussinhabers kann per Gericht ermittelt werden und er wird dann mit hoher Warscheinlichkeit durch Anwälte abgemahnt.

Folgende Fragen und Kommentare sind mir schon zu Ohren gekommen.

"Aber ich hab doch einen modifiziertes P2P Programm

(Leecher Mod) der nix hoch lädt!"

Kindergarten!

Alles Käse!

Wissen Sie, wie dieses Software programmiert wurde?

Vielleicht funktioniert das Programm ja nicht so wie sie das wünschen und dieser angebliche

"Leecher Mod" überträgt doch ein oder zwei Bit. Das reicht den Rechteinhabern schon.

Allein schon die Anfrage nach einer Software, einem Film oder einem Musiktitel macht Ihre IP Adresse schon

bekannt und der Abmahner hat Dollarzeichen in den Augen.

Man bekommt auf jeden Fall mit, was Sie in so einem P2P Netz angefragt oder runtergeladen haben.

Ob da dann was hochgeladen worden ist oder nicht, ist dem Rechteinhaber egal.

Der hat erst mal Ihre IP Adresse und damit geht er bzw. sein Anwalt zum Gericht um Ihre Anschrift

(bzw. die des Anschlussinhabers) zu bekommen und Sie anschliessend abzumahnen.

Da hilft dann auch kein Gejammer, das man einen modifizierten P2P Client gehabt hat.

Solche Sprüche reiten einen nur noch mehr in die Schei....

Ja, die Gerichte urteilen immer mehr für den Abgemahnten, da die mittlerweile auch gemerkt haben, dass mit den

Abmahnungen missbrauch getrieben wird, aber hier urteilt kein Roboter (Wenn Abmahnung dann Freispruch)

Das Risiko etwas bei dem Abmahnprozess falsch zu machen und/oder an den falschen Richter zu geraten ist

noch sehr hoch (Stand: 10.14).Da muss erst mal Geld in die Hand genommen werden.

Mal davon abgesehen braucht man den Stress nicht.

Meine Meinung !!!!

Auch wenn Sie nichts gemacht haben.

Das Rechtssystem ist auf der Seite des Stärkeren mit dem dickeren Geldbeutel.

Sie müssen sich im Fall der Fälle unter Umständen erstmal durch die Instanzen Klagen bevor Sie vielleicht dann Recht bekommen. Wer da kein dickes Geldpolster hat, zieht da unter Umständen den Kürzeren.

Ja es gibt auch Prozesskostenhilfe aber die wird nicht in jedem Fall bewilligt.

So weit ich weiß gibt es auch Bundesländer (Hamburg/Bremen) wo Bedürftige nur über

die "öffendliche Rechtsauskunft" gehen können. Das verstehe ich als so eine Art von

Pflichtverteidiger.

Wer (meiner Meinung nach, nur nochmal um das deutich anzumerken) auf einen Pflichtanwalt

ohne passenden Fachhintergrund, angewiesen ist, kann es auch gleich vergessen und sich Hilfe in den einschlägigen Abmahnforen suchen.

Meine Meinung !!!!

"Ich lade in diesen P2P Netzwerken doch nur kostenlose Open Source Programme!"

Ja nee, is klar! Entschuldigung, aber veräppeln kann ich mich selber.

Für Libre Office, Gimp, Linux... brauch ich mir nicht die Mühe zu machen irgend ein P2P Tool zu installieren.

Die gibt es auf den Webseiten der Hersteller eine direkte Downloadmöglichkeit.

"Ja, aber total langsam!

Ich hab doch jetzt die 500 Gbit Warp :-) Internet Leitung"

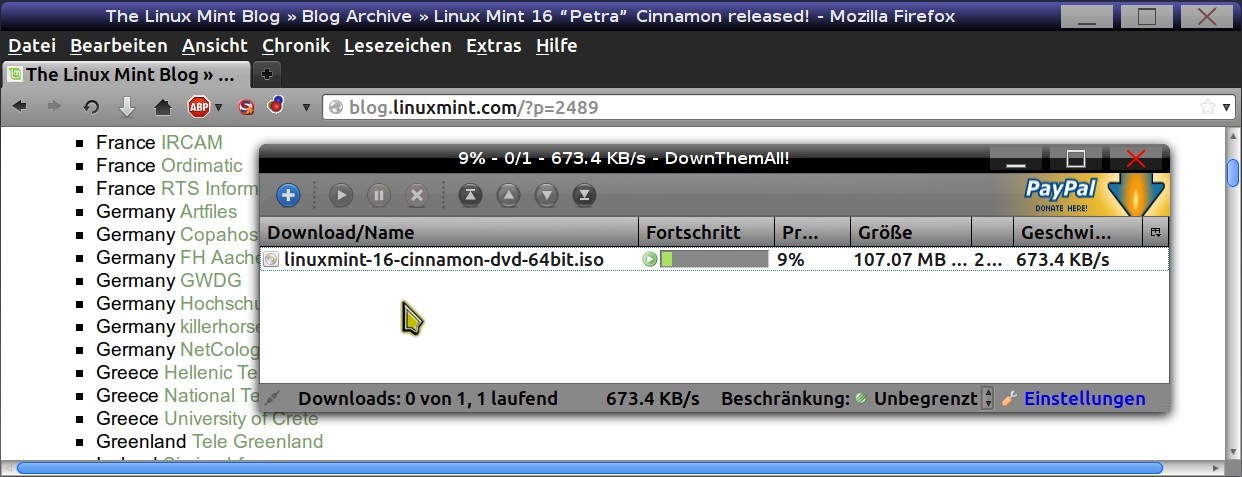

Dafür gibt es Download Manager Plug Ins für den Browser

Beispiel für den Firefox -> DownThemAll!

Der lädt die Software mit Vollgas runter.

Mal davon abgesehen sind P2P Netze, soweit mir bekannt ist, nicht durch ihre Schnelligkeit bekannt.

Abhängigkeit von kommerzieller Software

Machen Sie sich nicht abhängig von Software die Sie sowieso nicht kaufen wollen.

Mit der Zeit gewöhnen Sie sich an die Arbeitsweise mit der illegalen Kopie.

Wenn Ihnen dann irgendwann diese Software nicht mehr zur Verfügung steht, haben Sie

unter Umständen Probleme, die Dateien die Sie mit der Software erstellt haben, weiterzubearbeiten.

Es gibt genügend leistungsfähige Software die legal, kostenlos und jeder Zeit verfügbar ist.

Es muss nicht immer Photoshop oder Microsoft Office sein.

Wenn kein triftiger Grund vorliegt (Privatnutzung) reicht auch kostenlose Software.

Stellen Sie sich immer die Fragen:

- Gibt es da nicht was kostenloses?

- Würde/Könnte ich mir die Software auch legal kaufen?

- Ist der Film wirklich so gut, dass er es Wert ist Geld dafür auszugeben!

Sofern Sie diese Software/Filme/Musik unbedingt haben wollen, tun Sie sich selbst den Gefallen und unterstützen

Sie die Hersteller von Musik, Filmen, Software... indem Sie Ihren Beitrag leisten

(Kaufen oder legale Streamingdienste nutzen).

Sie schießen sich selbst ins Knie, wenn Sie dem Urheber für sein Werk nicht entlohnen.

Der Urheber wird sich irgendwann fragen, ob sich die ganze Maloche lohnt wenn er dafür nichts bekommt.

Nach einiger Zeit stellt er seine Arbeit ein (Serie wurde abgesetzt, Band löst sich auf) und Sie bekommen keinen

Nachschub an Filmen, Musik, Software... mehr geliefert.

Sie stehen dann da und fragen sich warum es keine Fortsetzung mehr gibt obwohl der Film/die Musik

und die Kritik dazu doch so gut war.

"Mein Lehrer hat aber gesagt,

daß man die kostenpflichtige xyz Office Software braucht!"

Entweder der/die Lehrer/in hat keine Ahnung und muss sich selber durch den IT Dschungel kämpfen

(OK, kann ja nicht jeder PC Experte sein), oder der Schüler erzählte Blödsinn um von seinen Eltern

die Software bezahlt zu bekommen.

In diesem Land besteht (nach meinen Kenntnissen) keine Pflicht für die Schule irgend eine

kostenpflichtige Software zu kaufen.

Es gibt genügend Geringverdiener oder Sozialhilfeempfänger die sich so was nicht leisten können.

Wenn die Schule das will, soll Sie die Software selber kaufen und den Schülern zur Verfügung stellen (Schullizenzen).

Libre Office gibts LEGAL kostenlos im Netz zum Download.

https://de.libreoffice.org/download/

(Link markieren und mit der rechten Maustaste anklicken -> "Link m neuen Tab/Fenster öffnen" anklicken)

Das speichert die Daten auch im, für Microsoft Produkte lesbaren Format

(doc,xls,... und sogar im PDF Format).

"Ich muss in der Schule eine Präsentation vorführen,

aber auf dem Schul PC ist nur Microsoft Office!. Also muss ich die Software

jetzt doch kaufen, oder was?"

Nein!

Libre Office gibt es auch als sogenannte Portable-Version. Die kann, ohne Installation, auf einen Memorystick kopiert

und von einem x beliebigen PC gestartet werden (Libre Office vom Stick starten, dann im Menü Datei -> Öffnen).

Libre Office kann auch Microsoft Office Dateien lesen und schreiben.

Auch für andere Software gibt es diese portable Varianten.

"Ich muß mich für einen Job/Praktikum bewerben der/das

Grundkenntnisse in Photoshop, Word, Autocad, .... vorraussetzt"

Wenn Sie spezielle Softwarekenntnisse erwerben wollen, nutzen Sie Testversionen die oft eine

Gültigkeit von 30 Tagen haben.

Nutzen Sie Schulungskurse, in denen man Ihnen auch am Schluss Zertifikate ausstellt, die Sie Ihrer Bewerbung

hinzufügen können.

Fragen Sie beim Arbeitsamt nach Fördermöglichkeiten.

"Ich brauch das für die Ausbildung!!! Die benutzen nur Microsoft Produkte"

Fragen Sie in der Schule nach Schullizenzen.Die werden weit unter Preis an Schüler und Studenten verkauft!

Unkontrollierte Installation von Software am Arbeits PC

Wenn Sie

- Ihren Computer für die Arbeit nutzen,

- nicht wissen wie Sie Ihren PC im Problemfall wieder instand setzen können,

- keine Zeit haben, den Rechner schnell wieder zu reparieren,

sollten Sie nicht an ihrem Rechner herumbasteln oder ohne triftigen Grund, tonnenweise Software installieren nur

weil da gerade mal eine PC Zeitschrift 5 DVDs mit Software anbietet oder im Internet die 50 heißesten

Frühlings, Sommer, Herbst, Winter oder was auch immer Software Pakete anpreist.

Warum?

Der Rechner wird durch jede Installation immer stärker belastet.

In vielen Fällen hinterlassen die Programme nach der Deinstallation noch genügend Schrott in Ihrem Rechner, der zu

Problemen führen kann.

Dazu zählen:

Nicht entfernte

- Autostarteinträge (Updater Progranne...)

Problem -> Bei jedem Start sehen Sie eine oder mehrere Fehlermeldungen in Stil von

"kann Datei <updaterxyz.exe> nicht starten" - Dienste

Problem : -> Verzögertes Starten ihres Rechners - Zusatzprogramme (Toolbars,Addons)

Problem : -> Zusätzlicher Ballast der den Rechner verlangsamt - Treiber und Filter (UpperFilter/LowerFilter)

Problem : -> Zum Beispiel sieht man nach dem Neustart dann aufeinmal sein DVD Laufwerk nicht mehr im Explorer

oder Sie kommen nicht mehr ins Internet - Registryeinträge (Werden gerne mal von den Deinstallationsprogrammen vergessen)

Problem : -> Fehlermeldungen, Funktionsstörungen, Abstürze

Bei fehlerhafter Deinstallation von Virenscannern oder externen Firewall Programmen kann es auch schon mal

passieren, dass man nicht mehr ins Internet kommt.

Maßnahmen gegen zugemüllte PCs

Oft lassen diese Deinstallationsprogramme noch genügend Restmüll auf dem System zurück.

Je mehr Programme Sie installieren umso höher ist die Warscheinlichkeit das Ihr Rechner langsamer wird oder

Fehlermedungen anzeigt oder ggf. sogar Abstürzt.

Dagegen sind u.a folgende Maßnahmen nützlich.

Diszipliniertes Installationsverhalten

Fragen Sie sich ob Sie die Software wirklich benötigen.

Installieren Sie nicht alles nur weil es gerade hochgelobt angepriesen wird.

Laden Sie die Software nur von vertrauenswürdigen Webseiten runter wie z.B. Seiten von PC Zeitschriftenverlagen

z.B. chip.de, heise.de, ...

Portable Programme

Einige Programme liegen auch als portable Versionen vor. Diese Varianten müssen nicht installiert werden und

können ohne Spuren zu hinterlassen, entfernt werden.

Suchen Sie im Internet nach einer portablen Version des Programms was Sie benutzen wollen.

Deinstallations-Programme

Wenn Sie Software von ihrem PC entfernen wollen, können Sie das mit Windows Bordmitteln erledigen.

Oft bleiben aber noch Reste übrig die den PC ausbremsen.

Um diese vermüllung zu minimieren, gibt es spezielle Uninstaller Programme.

Das sind Programme, die die letzten Reste nach einer Deinstallation suchen und entfernen.

Darunter sind auch Uninstall Programme als Portable Version verfügbar.

z.B. Revo Uninstaller Portable

Kostenfrei auf der Seite der PC Zeitschrift CHIP oder in der Suchmaschine folgendes eingeben und suchen lassen

"Revo Uninstaller Portable chip" oder heise oder Computerbild.....

Anderes Gerät oder virtuelle Maschine zum Testen nutzen

Beschaffen Sie sich einen Zweitrechner an dem Sie rumspielen können oder installieren Sie sich eine

virtuelle Maschinen in der Sie die Software installieren und/oder Tests, Programmierung... durchführen können ohne

das Ihnen der Arbeits-PC um die Ohren fliegt.

Finger weg von Tweaking Tools die tiefer ins System eingreifen

Wenn Sie nicht genau wissen, was Sie da tun dann lassen Sie bitte die Finger von Programmen die angeblich Ihren

Rechner schneller machen wollen.

Besonders solche Programme wie "Autoruns" oder "HijackThis" sowie diverse Registry Optimizer sollten Sie nur

benutzen wenn Sie wissen was Sie tun.

Mit solchen Programmen kann man sich seinen Rechner ganz schnell mal unwiderruflich plattmachen.

Wenn Sie es dann aber doch nicht sein lassen können:

- sichern Sie vorher Ihre Daten und erstellen einen Systemwiederherstellungspunkt.

- Schreiben Sie sich auf, was Sie geändert haben und heften Sie das Protokoll ab. Manchmal wirken sich solche

Veränderungen am System erst Monate später aus wie z.B.

- Updateproblem

- Programm kann nicht installiert oder deinstalliert werden

WLAN Verschlüsseln!

Hier ein grober Leitfaden zum Thema Router und WLAN Verschlüsselung für Nutzer, die die Einstellungen

selber vornehmen wollen.

Da es jede Menge verschiedene Router gibt, kann ich hier nicht jede Einstellung für jeden Router

beschreiben, sondern nur einen ersten Überblick über die Thematik anbieten.

Wenn Sie nicht wissen wie man vorgeht, lassen Sie sich von vertrauenswürdigen Leuten helfen.

Ist mein Router schon verschlüsselt?

Neue WLAN Router sind im Auslieferungszustand schon mit der sicheren WPA2 Verschlüsselung abgesichert.

Diese vorkonfigurierten Schlüssel sind in manchen Fällen nicht optimal und können für Experten leicht ermittelt

werden.

Sie sollten deshalb den Router und seine WLAN Einstellungen ändern wenn Sie sich das zutrauen.

Wo finde ich die Daten um mich mit meinem WLAN Router zu verbinden?

Oft steht hinten oder unten auf dem Router ein Aufkleber mit den WLAN Zugangsdaten.

Hier ein Beispiel eines Speedport Routers der Deutschen Telekom (älteres Modell).

Welche Informationen werden benötigt um sich mit einem WLAN Netzwerk

zu verbinden?

1.SSID (Der Name des WLANs)

2.Schlüssel (Manchmal steht da auch "Key", "Encr.Key" oder "Passphrase")

Was ist eine SSID?

Das ist der Name des WLAN Netzes.

Stellen Sie sich Ihr WLAN wie ein Radioprogramm vor. Um diese Radioprogramme besser unterscheiden zu können,

haben sie Namen wie z.B. NDR2, RPR1, SWR3, Antenne1, hr 3...

Damit Sie Ihr WLAN wiedererkennen können, hat es auch einen Namen, der frei ausgewählt werden kann.

Was ist ein Schlüssel, Key, Passwort, Encryption Key, Passphrase?

Hier in Deutschland sind Sie für ihren Anschluss verantwortlich.

Sie sind verpflichtet dafür zu sorgen das keine fremde Person über Ihren Anschluss Daten verbreitet, die

unter Umständen Urheberrechtlich oder Strafrechtlich relevant sind.

Der Schlüssel sollte nur Ihnen bekannt sein.

Bitte geben Sie ihn nicht an fremde Personen (Nachbarn) weiter.

Sie sind als Anschlussinhaber verantwortlich was über Ihren Internetanschluss läuft.

Damit nicht jeder über Ihren Anschluss Daten aus dem Internet herunterladen und verbreiten kann, sollten Sie Ihr

WLAN absichern so das nur Sie Ihr WLAN nutzen können.

Dazu benutzen Sie einen sogenannten Schlüssel der aus mehreren Zeichen und Ziffern besteht.

Der Schlüssel wird auch Passwort,Encryption Key, Passphrase oder ähnlich genannt

Dieser Schlüssel funktioniert wie einen Haustürschlüssel. Sie bestimmen wer über Ihr WLAN ins Internet darf und

wer nicht.

Diesen Schlüssel geben Sie in jedes Gerät ein, welches Ihr WLAN benutzen darf (PC,Notebook,Smartphone...).

Welche Informationen werden benötigt um die Standard WLAN Einstellungen

zu ändern?

Um die WLAN Einstellungen vornehmen zu können, müssen Sie mit Hilfe eines Webbrowsers auf die

Konfigurationsseite Ihres Routers zugreifen.

Die Daten stehen hinten (z.B. Telekom oder Vodafone Router) oder unten auf einem Aufkleber.

1.

IP Adresse des Routers mit der Sie die Konfigurationsoberfläche des Routers in einem Internet Browser öffnen können

Die IP Adresse können Sie mit dem Befehl ipconfig (Windows) bzw ifconfig (Linux/Mac)

Im Terminalfenster cmd (Windows) oder xterm,gnome-terminal...(Linux) erfahren.

Oft sind das

192.168.0.1

192.168.1.1

192.168.2.1

192.168.178.1 (Fritzbox)

2.

Router Benutzername und/oder Passwort zur Anmeldung am Router

von den Routerherstellern oft verwendete Benutzernamen / Passwörter sind:

|

Hersteller |

Benutzername |

Passwort |

|

Arcor |

admin oder root |

1234 oder 123456 |

|

Vodafone |

root |

123456 |

|

Telekom |

- |

Steht auf der Rückseite des Routers Bei älteren Geräten :0000 |

|

Netgear |

admin |

password oder admin |

|

TPLINK |

admin |

admin |

|

Belkin |

admin |

- |

|

Andere Hersteller |

admin, root, superuser |

<leerlassen> , password, admin |

SSID ändern

Zur besseren Wiedererkennung Ihres WLANs sollten Sie den Namen des WLAN Netzes ändern.

Bitte wählen Sie einen neutralen Namen. Nehmen Sie nicht Ihren Eigennamen oder einen Namen mit dem man Sie

leicht und auf Anhieb identifizieren kann.

Nutzen Sie stattdessen Phantasienamen oder Abkürzungen.

Die SSID ist für jeden sichtbar!

Ich habe z.B. WLANs mit dem Namen GHome, Gonzo, Bart-Simpson, Fridolin, Kojak, WLAN-GGH, Van Gogh... in

meiner Liste sehen können.

Schlüssel ändern

Fast alle WLAN Router Hersteller richten Ihre Router mit voreingestellter Verschüsselung ein, so das Sie nur noch

Ihre Zugangsdaten zum Internet in den Router eingeben müssen.

Diese Schlüssel wurden aber öfters schon von Hackern geknackt.

Sie sollten also nochmal selbst Hand anlegen und sich einen eigenen Schlüssel ausdenken, der mindestens 20

Zeichen umfasst.

Beispiel:4tf8G8rASk#z*frt54bi#xg

Ich weiss, das kann sich ja keiner merken! Das ist allerdings auch nicht das Ziel der Übung.

Was Sie sich leicht merken können, ist unter Umständen auch leicht zu erraten.

Bitte wählen Sie keine leicht erratbaren Schlüssel wie z.B.

Mausischatz,1234567890,Hans-Wurst,abcdefghijkl, oder ähnliche Begriffe.

Verschlüsselungsmethode wählen

Wie auch in der realen Welt, gibt es in der PC Technik verschiedene Schlüsselformen.

Im Bereich WLAN gibt es 3 verschiedene Verschlüsselungsarten.

1.WEP

2.WPA

3.WPA2

Die Verschlüsselungsmethode WEP

Die WEP Verschlüsselung gilt heute als sehr unsicher und sollte nicht mehr verwendet werden.

Die Verschlüsselungsmethode WPA

Bis heute nur unter bestimmten umständen Knackbar. Sie sollten aber nach Möglichkeit trotzdem die sichere

Methode WPA2 verwenden.

Die Verschlüsselungsmethode WPA2

Die sicherste Methode. Sie sollten nach Möglichkeit diese Verschlüsselungsmethode verwenden.

Ältere Notebooks haben aber zum Teil noch Schwierigkeiten mit dieser Verschlüsselungsmethode.

Oft hilft dann eine Aktualisierung der WLAN Gerätetreiber.

Installieren Sie einen Virenscanner

Wozu wird ein Virenscanner benötgt ?

Seit es Computer gibt, existieren auch sogenannte Viren oder Trojaner Programme.

Viren bzw. Trojaner sind Schadprogramme die

- Ihren Rechner oder die darauf befindlichen Daten beeinträchtigen.

- Ihre Anmeldedaten (E-Mail, Bank, Online Shop...) ausspionieren und dann Ihr Konto plündern, auf Ihre Kosten einkaufen oder Ihr E-Mail Konto als Werbeschleuder missbrauchen.

- Ihren Computer funktionsunfähig machen und Sie zum Zahlen eines bestimmten Geldbetrages auffordern.

- Programme installieren, die Ihnen vorgaukeln das Ihr Rechner mit Viren verseucht oder gefährdet ist.

- Programme/Funktionen installieren, die Ihnen ständig Werbebotschaften auf dem Bildschirm anzeigen.

- Ihre Daten verschlüsseln und Sie dann zur Zahlung eines Betrages auffordern damit Sie wieder an die Daten kommen.

Trotz Zahlung wird sich nichts ändern. Das Geld können Sie auch gleich verbrennen. - ...

Kein Virenscanner ist perfekt, aber trotzdem bieten diese Virenscanner einen großen Schutz.